Conexiones streaming globales multitudinarias

¿Cómo se conectan miles de dispositvos a una misma retransmisión en directo?

¿Cómo se conectan millones de televisiones y ordenadores para ver una retransmisión global como la gala de Eurovisión?

La gala de Eurovisión es una de las emisiones en directo (streaming) más vistas simultáneamente a nivel planetario, con una audiencia estimada de 200 millones de espectadores únicos.

Se retransmitirá en directo vía digital desde la web y app de RTVE , en Youtube Canal Eurovisión y en los canales de televisión en directo por la en alta definición de cada país, que se estableció definitivamente hace unos meses (el pasado 14 de febrero 2024).

¿Ya has hecho tu porra?

La retransmisión en streaming con más audiencia simultánea digital ha sido el Concierto virtual de Travis Scott en directo en Fortnite en 2020 fue un gran éxito en las redes sociales, con millones de personas siguiendo la transmisión en vivo y compartiendo contenido en plataformas como Twitter, Facebook e Instagram.

Eurovisión pisa los talones la Final de la Liga La Champions League o a la SuperBowl que llegan a la vez a más de 500 millones de conexiones a nivel planetario sincronizadas.

Los Juegos Olímpicos de París 2024 se espera que superen una audiencia global estimada de más de 3.000 millones de espectadores simultáneos.

¿Cómo se consigue que se conecten tantos dispositivos desde tantos puntos a la vez?

CONEXIONES GLOBALES VIRTUALES

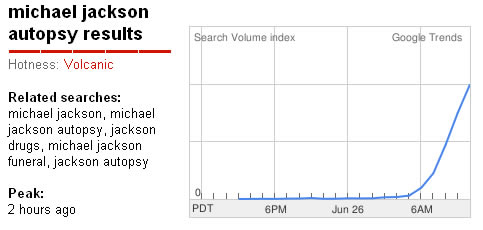

- Conexiones dividas por zonas para reducir la densidad accesos a la vez a un mismo punto. Actualmente hay un Google por cada zona geográfica, todo a raíz de la muerte de Michael Jackson, cuando medio mundo introdujo las mismas palabras a la vez y hizo caer a los servidores de entonces de la empresa Alphabet. Se dividió el mundo por zonas de conexión y las bases de datos por temas, y cada tema tiene un servidor con la información segmentada, y luego si hay un punto de acceso común global, se suman servidores de apoyo.

+ info: https://www.mentalidadweb.com/noticias-mentalidad-web/michael-jackson-el-impacto-de-su-muerte-en-google/

REDES ALTA VELOCIDAD

- Fibra óptica y redes de alta velocidad, mayor ancho de banda, alta capacidad y eficiencia, como 5G : Se implementa una infraestructura de red basada en fibra óptica y tecnologías de alta velocidad como Gigabit Ethernet o 10 Gigabit Ethernet para proporcionar el ancho de banda necesario para soportar un gran número de dispositivos y flujos de datos.

-

- Protocolos de red eficientes: Se utilizan protocolos de red eficientes como TCP/IP y protocolos de conmutación como MPLS para optimizar el flujo de datos y reducir la congestión en la red. Estos protocolos permiten aprovechar al máximo la capacidad de la infraestructura disponible.

-

- Herramientas de gestión de red en tiempo real durante las retransmisiones en directo: Se utilizan herramientas de gestión de red para monitorear el rendimiento de la red, identificar cuellos de botella y optimizar la configuración de los dispositivos. Estas herramientas permiten a los administradores de red tomar decisiones proactivas para garantizar el buen funcionamiento de la red.Existen varias herramientas de gestión de red en tiempo real que permiten monitorear y administrar redes de manera eficiente. Algunas de las más populares son:

- Wireshark: Es una herramienta de análisis de protocolos de red que permite capturar y analizar el tráfico en tiempo real, lo que ayuda a identificar problemas y optimizar el rendimiento de la red.

- PRTG Network Monitor: Proporciona monitoreo en tiempo real de la infraestructura de red, aplicaciones, servicios y servidores. Permite visualizar el estado de la red a través de paneles de control intuitivos y enviar notificaciones en caso de problemas.

- SolarWinds Network Performance Monitor: Ofrece monitoreo en tiempo real de la salud y el rendimiento de la red, identificando problemas de ancho de banda, latencia, errores y dispositivos caídos. También proporciona alertas y reportes detallados.

- Nagios: Es una herramienta de monitoreo de código abierto que permite supervisar la infraestructura de red y sistemas, generando alertas en tiempo real en caso de fallos o problemas de rendimiento.

- Zabbix: Proporciona monitoreo en tiempo real de la infraestructura de red, servidores y servicios, permitiendo detectar problemas de rendimiento y configurar alertas personalizadas.

- Herramientas de gestión de red en tiempo real durante las retransmisiones en directo: Se utilizan herramientas de gestión de red para monitorear el rendimiento de la red, identificar cuellos de botella y optimizar la configuración de los dispositivos. Estas herramientas permiten a los administradores de red tomar decisiones proactivas para garantizar el buen funcionamiento de la red.Existen varias herramientas de gestión de red en tiempo real que permiten monitorear y administrar redes de manera eficiente. Algunas de las más populares son:

-

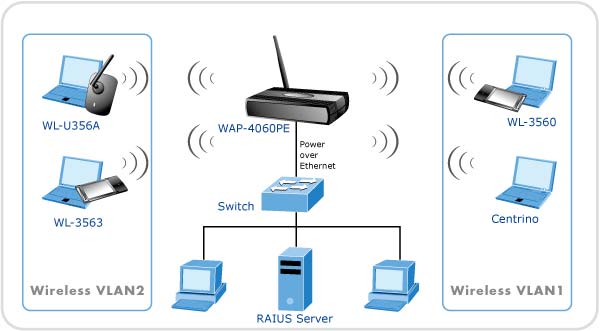

- Tecnologías de acceso inalámbricas. Wi-Fi de alta densidad: Se implementan redes Wi-Fi con mayor densidad de puntos de acceso para garantizar una cobertura amplia y uniforme, incluso en áreas con alta concentración de usuarios. Se utilizan tecnologías como Wi-Fi 6 y Wi-Fi 6E para mejorar el rendimiento, la capacidad y la eficiencia de las redes inalámbricas.

-

- Técnicas de balanceo de carga: Se implementan técnicas de balanceo de carga para distribuir el tráfico de manera uniforme entre diferentes servidores o enlaces de red. Esto permite evitar la sobrecarga de un solo dispositivo o enlace y mejorar el rendimiento general de la red.

CIBERSEGURIDAD

- Seguridad y protección

- Firewalls y sistemas de detección de intrusiones: Se implementan firewalls y sistemas de detección de intrusiones para proteger la red contra ataques cibernéticos y malware. Estos sistemas permiten identificar y bloquear actividades maliciosas, protegiendo así la información y los dispositivos conectados a la red.

-

- Cifrado y autenticación: Se utilizan técnicas de cifrado y autenticación para proteger la confidencialidad e integridad de los datos que se transmiten por la red. Esto es especialmente importante para proteger datos sensibles como información financiera o datos personales.

¿Cómo se protegen ante ataques de ciberseguridad que utiliza Inteligencia Artificial para suplantar la identidad?

La suplantación de identidad (phishing) mediante inteligencia artificial (IA) representa una amenaza cada vez más sofisticada para la ciberseguridad, ya que la IA permite a los ciberdelincuentes crear ataques más personalizados y efectivos. Para protegerse contra este tipo de ataques, es fundamental implementar un enfoque integral que combine medidas técnicas, educativas y de concienciación.

Medidas técnicas:

- Implementación de autenticación multifactor (MFA):La MFA añade una capa adicional de seguridad al requerir más de un método de verificación para acceder a cuentas y sistemas. Esto dificulta que los ciberdelincuentes accedan a cuentas incluso si obtienen la contraseña.

- Utilizar soluciones de detección y prevención de fraudes:Las soluciones de detección y prevención de fraudes basadas en IA pueden analizar el comportamiento de los usuarios y las transacciones para identificar patrones anormales que podrían indicar un intento de suplantación de identidad.

- Mantener el software y los sistemas actualizados: Las actualizaciones de software y sistemas a menudo incluyen parches de seguridad que corrigen vulnerabilidades que podrían ser explotadas por los ciberdelincuentes.

- Utilizar redes privadas virtuales (VPN):Las VPN encriptan el tráfico de internet, lo que dificulta que los ciberdelincuentes intercepten y lean sus datos.

Medidas educativas y de concienciación:

- Capacitar a los empleados sobre suplantación de identidad mediante IA: Los empleados deben ser conscientes de las técnicas de suplantación de identidad mediante IA y saber cómo identificar y evitar correos electrónicos, sitios web y mensajes fraudulentos.

- Crear una cultura de seguridad en la organización: Es importante fomentar una cultura de seguridad en la que los empleados se sientan cómodos denunciando actividades sospechosas y reportando intentos de suplantación de identidad.

- Realizar simulacros de phishing: Los simulacros de phishing pueden ayudar a los empleados a identificar y evitar ataques de suplantación de identidad en el futuro.

- Mantenerse informado sobre las últimas amenazas de ciberseguridad: Es importante estar al día sobre las últimas amenazas de ciberseguridad, incluidas las técnicas de suplantación de identidad mediante IA, para poder tomar las medidas adecuadas para protegerse.

La protección contra la suplantación de identidad mediante IA requiere un enfoque integral que combine medidas técnicas, educativas y de concienciación.

Al implementar estas medidas, las organizaciones y los individuos pueden reducir significativamente el riesgo de ser víctimas de este tipo de ataques.

¿Y qué son todas esas cosas?

En este blog te resolveremos tus dudas básicas sobre redes y sistemas.

¿Qué son Redes y Sistemas?

¿En qué consiste este departamento dentro de las empresas?

¿Qué debe saber un profesional de Redes y Sistemas?

¿Por qué estudiar Redes y Sistemas?

Actualmente, toda empresa tiene ordenadores donde se realizan todas las tareas de administración y gestión, diseño web, almacén de productos, tienda online, ventas, RR. HH. facturación digital,; y todos esos datos están en un mismo lugar para mayor seguridad, este es el servidor central privado, desde el que se trabaja y donde se deben guardar las copias de seguridad, también llamadas de su palabra en inglés: “backups”.

El servidor central consiste en un ordenador específico para guardar información de forma segura, y este puede estar en el mismo espacio “local” que la empresa, como son los típicos servidores que tiene cualquier negocio en una sala especial; o como está ahora en auge, se puede tener en un servidor en la nube, ubicado en algún lugar del mundo, donde te conectas y gestionas allí los datos; estos «servidores múltiples» se llaman: centros de datos.

Las personas que se encargan de montar y gestionar estas redes de conexión entre ordenadores, servidores y bases de datos son profesionales de la gestión de las redes y sistemas y en general del departamento informático de la entidad.

Estos profesionales se pueden contratar de manera interna para el departamento interno informático de cada empresa y/o contratar de forma externa a través de empresas dedicadas especializadas. También según cada proyecto se pueden crear grupos de trabajo mixtos, con personal interino y externo complementario.

Tareas que pueden llevar a cabo en el área de Redes y Sistemas

- Aplicar un Sistema Operativo, búsqueda de la información en Internet, Intranet, información interna de la empresa, gestión del correo electrónico, Helpdesk, asistencia técnica IT, etc.

También realizan tareas relacionadas con las bases de datos, accesos, permisos, ciberseguridad, por ejemplo en tiendas online de comercio electrónico, videojuegos, aplicaciones digitales, redes sociales, etc.; gestionando todo tipo de claves para acceder a productos, perfiles, roles, utilidades, etc.

En un curso de Sistemas y Redes se aprende una variedad de temas relacionados con el diseño, implementación, mantenimiento y seguridad de redes informáticas y sistemas de computadoras.

En CIPSA adaptamos esta formación de Redes y Sistemas a cada persona para que aprenda desde cualquier nivel, a su ritmo, practicando desde el primer día y aplicando de forma profesional todo lo que se va aprendiendo, paso a paso, para que enseguida pueda empezar su carrera en el mundo laboral actual.

Los temas más importantes a trabajar en el mundo de las redes informáticas y sistemas de comunicación son:

- Diseño de redes

Primero hay que diseñar el sistema de redes que se necesita en cada caso, y el personal profesional de redes y sistemas hará de cero el diseño de las interconexiones locales y en la nube que precisen.

Planificación y diseño de infraestructuras de red escalables, seguras y eficientes para satisfacer las necesidades empresariales.

Planificación de redes y seguridad para todo tipo de proyectos en local y mediante servidores en la nube, sistemas mixtos, híbridos, etc.

Como todo, cada proyecto necesita su plan, ya que no es lo mismo lo que se necesita en equipamientos informáticos para escuelas o para industrias donde se requiere alta seguridad, centros de salud, gimnasios de una misma marca comercial que gestionan entradas y salidas de usuarios y sus actividades, centros comerciales, medios de comunicación, espacios deportivos que retransmiten actividades en directo como el fútbol requieren unos equipos y sistemas distintos en cada caso, o por ejemplo una tienda física que comparte el mismo stock que una tienda online, etc.

¿Quién se encarga de conectar en red todos los ordenadores, impresoras, proyectores, en una misma línea de conexión y almacena los datos de la empresa?

- Fundamentos de redes de comunicación informática y digital

Conceptos básicos de redes de computadoras, protocolos de comunicación, topologías de red y modelos OSI/TCP-IP.

- Configuración de redes

Configuración y administración de dispositivos de red como routers, switches, firewalls y puntos de acceso inalámbrico único y compartido, en red, conexiones entre varios ordenadores (equipos informáticos), servidores locales, y en la nube, sistemas mixtos, etc.

¿Qué es un Router?

Es el director de tráfico de tu red, es un intermediario inteligente entre diferentes redes, permitiendo que los dispositivos se comuniquen entre sí de manera eficiente.

¿Qué es un Switch?

El Switch es el centro de conexión de tu red local (LAN), para múltiples dispositivos. y está dentro de un espacio delimitado, como una misma oficina con varios equipos informáticos, dispositivos como impresoras, están interconectadas de forma integrada, con restricciones de acceso externo.

Sería como el ordenador que gestiona todos los ordenadores de las cajas de un supermercado, el switch conecta todos los dispositivos entre sí.

- Administración de sistemas operativos:

Cada ordenador tiene un sistema operativo, normalmente utilizamos Windows o IOS para MAC, pero existen sistemas específicos, por ejemplo para trabajar en diseño 3D.

Luego los mismos servidores utilizan también sistemas operativos, normalmente se utiliza Linux, ya que es gratuito, pero en grandes empresas pueden utilizar Windows Server y otros como Unix.

En estas formaciones aprenderás sobre todos los sistemas que existen y cómo gestionar proyectos profesionales para realizar instalaciones a todos los niveles, configuración y mantenimiento de sistemas operativos como Windows Server, Linux y Unix.

Un poco de historia de los sistemas informáticos…

Los sistemas operativos han evolucionado desde 1950 hasta la actualidad.

- Inicialmente, eran simples programas de gestión de recursos en máquinas específicas.

- Con la llegada de los mainframes en los años 60, surgieron sistemas como IBM OS/360.

- En los años 70, Unix revolucionó la computación, seguido por sistemas como MS-DOS en los 80.

- En 1990 llega Windows y MacOS, mientras que Linux ganó popularidad en sistemas servidores.

- En la actualidad, los sistemas operativos como Windows 10, MacOS Catalina y varias distribuciones de Linux dominan el mercado.

Topología de red de intercambio de datos

Tipos de redes de conexión informáticas

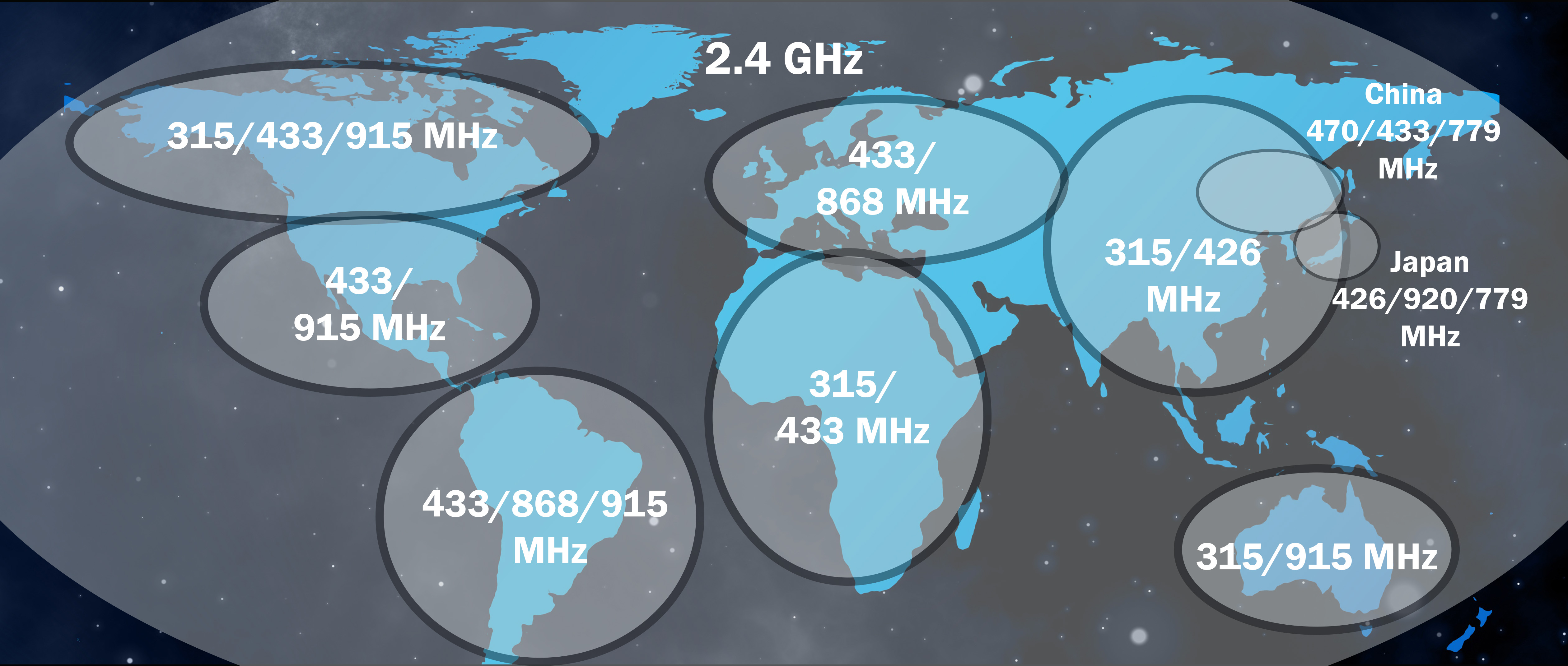

Global wireless standards

- PAN Área personal local

Conexión en un espacio físico de varios dispositivos a una misma línea, por ejemplo cada usuario/a en su casa o espacio de teletrabajo, con su ordenador, tableta digital, smartwatch, móvil smartphone, con las luces conectadas con Alexa de Amazon, Siri de Apple, Google Nest o Cortana de Windows.

Interconexión entre dispositivos con la línea de internet y quizás varias VPN, para conectarse a Internet por ejemplo a diferentes mercados de Internet, por ejemplo si trabajas haciendo sitios web o contenidos en varios países, o zonas, UK, EE. UU., Europa, necesitas diferentes puntos de conexión, etc.

- LAN Área local, casa, oficina, empresa, etc.

- MAN Área metropolitana, ciudades, comunidades, etc.

- WAN Área amplia tipo estatal o unión de estados como Europa.

- GAN Área de conexión de redes global.

- SAN Área almacenamiento centro de datos alta velocidad como InfinitiBand

- WSN Redes inalámbricas de sensores Zigbee o 6LoWPAN

- SDN Redes con software separan plano de tráfico y el de datos.

¿Quién se encarga de la seguridad de los datos, los accesos y usuarios a documentos compartidos, impresoras, etc.?

- Seguridad de redes de conexión entres ordenadores, centros de comunicación:

Implementación de medidas de seguridad para proteger la infraestructura de red y los datos contra amenazas externas e internas.

¿Por qué se utilizan claves alfanuméricas de más de 10 cifras para acceder a aplicaciones, email, tiendas online, etc?

Las claves alfanuméricas (letras, números y carácteres especiales como «@») de más de 10 cifras se utilizan para acceder a aplicaciones, correos electrónicos, tiendas en línea y otros servicios en línea por varias razones:

- Mayor seguridad: cuantas más cifras tenga la clave, más difícil será para los hackers adivinarla o romperla mediante métodos de fuerza bruta.

- Mayor complejidad: al incluir letras, números y caracteres especiales, se aumenta la complejidad de la clave, lo que la hace más resistente a los ataques cibernéticos.

- Protección de la información sensible: muchos servicios en línea almacenan información personal y sensible de los usuarios, como datos financieros o de identificación. Utilizar claves más largas y complejas ayuda a proteger esta información contra el acceso no autorizado.

- Cumplimiento de normativas de seguridad: en muchos casos, las empresas están obligadas por normativas de seguridad a implementar medidas robustas para proteger la información de los usuarios. El uso de claves alfanuméricas largas es una de estas medidas.

En resumen, las claves alfanuméricas largas y complejas se utilizan para proporcionar un nivel más alto de seguridad y protección de la información personal en el entorno digital.

¿Por qué se utilizan claves PIN de cuatro cifras en los accesos a cuentas bancarias?

La clave de acceso a los servicios bancarios, como los cajeros automáticos (ATM), suele ser de 4 cifras numéricas por razones históricas y de conveniencia:

- Facilidad de uso: las claves de 4 cifras son fáciles de recordar para la mayoría de las personas, lo que facilita su uso en situaciones en las que se necesita acceder rápidamente a los servicios bancarios, como en un cajero automático.

- Limitación de intentos: las entidades bancarias suelen implementar sistemas de seguridad que limitan el número de intentos de acceso fallidos. Con una clave de 4 cifras, se puede aplicar esta limitación de intentos de forma efectiva sin que sea demasiado inconveniente para los usuarios.

- Costos y tiempo: implementar sistemas de seguridad más complejos, como claves alfanuméricas largas o la autenticación de dos factores, puede requerir más recursos y tiempo por parte de los usuarios y del propio banco. Las claves de 4 cifras ofrecen un equilibrio entre seguridad y conveniencia.

- Capas de seguridad variadas: aunque las claves de 4 cifras pueden parecer menos seguras que las más largas y complejas, los sistemas bancarios suelen contar con otras capas de seguridad, como la detección de fraudes y el monitoreo de actividades sospechosas, para proteger las cuentas de los usuarios. Además, en muchos casos, se requieren medidas adicionales de seguridad, como tarjetas de débito o crédito y PINs, para completar ciertas transacciones bancarias.

- Seguro de robo: igualmente las tarjetas bancarias y las cuentas bancarias tienen un seguro de robo de unos 1000€, y ese suele ser también el máximo de cantidad potencialmente que se puede retirar en un mismo día por un usuario de una misma cuenta, así que si consiguieran robar dinero estaría asegurada su recuperación, en todo caso.

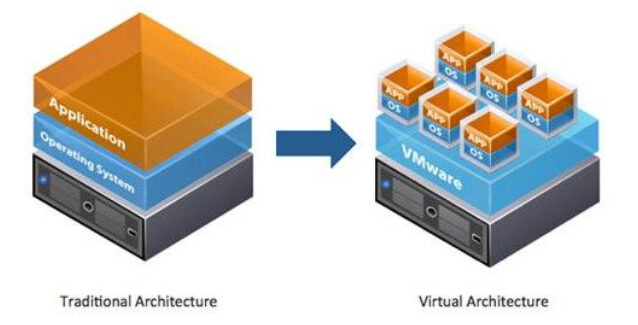

- Virtualización

Uso de tecnologías de virtualización para crear y administrar entornos de red virtuales, como máquinas virtuales y contenedores.

¿Qué es la Virtualización?

Al simplificar la infraestructura de TI (el conjunto de software, hardware, redes y servicios conectados que componen el entorno de TI de una organización. Cada componente de la infraestructura de TI brinda servicios distintos y contribuye a la eficiencia general del sistema), la Virtualización consiste en la creación de máquinas virtuales dentro de un solo servidor, permitiendo la ejecución de múltiples sistemas operativos y distintas aplicaciones al mismo tiempo.

El almacenamiento comúnmente se realiza mediante redes SAN (Storage Area Network).

Ventajas de la Virtualización:

-

- Seguridad de la información

- Menores costos (energía, espacio y soporte)

- Facilidad de mantenimiento

- Pruebas de nuevo software

- Respaldo seguro de información

- Administración de servidores

Gestión de servidores de aplicaciones, bases de datos, servicios de directorio y otros servicios de red.

- Resolución de problemas, Helpdesk, mesa de ayuda.

Identificación y solución de problemas comunes de red y sistemas, así como técnicas de diagnóstico y resolución de problemas.

+ info: https://www.manageengine.com/latam/service-desk/que-es-una-mesa-de-ayuda.html

¿Cuáles son los tipos de conexiones de red?

- Acceso Telefónico (Dial-Up) Características.

- Acceso por ADSL.

- Acceso por Cablemodem.

- Acceso por Red de Telefonía Móvil.

- Acceso Inalámbrico.

- Acceso Satelital.

- Acceso por Fibra Optica.

- Acceso por Línea Eléctrica.

Redes públicas y privadas

- Para acceder a ellas tendremos que disponer de una suscripción o servicio de abonado, aunque en otras ocasiones podremos hacerlo de forma libre, como la radio o TDT.

- Son accesibles para todo el mundo, siempre que tengamos en cuenta el punto anterior.

- Son de gran tamaño, de ámbito, provincial, nacional o mundial, como la televisión o Internet.

- Están sujetas a normativas de acceso y privacidad, tanto del país donde operen como en el resto del mundo.

- Cuando nos conectamos a una de ellas, nuestro equipo restringirá el uso de archivos compartidos e identificación del equipo. (se puede modificar).

- Sin la debida protección activada, nuestro equipo será vulnerable a todo tipo de ataques externos. (Aunque bueno, esto ocurre en cualquier caso sea la red que sea).

- La velocidad de transferencia de datos depende de los servicios contratados y del operador.

- Solamente podrán acceder los equipos y dispositivos que estén dentro del rango de operación de la red.

- Se necesitarán en la mayoría de casos corporativos unas credenciales que el administrador deberá dar de alta. Su configuración interna, equipos, y permisos son invisibles de cara al exterior, desde una red pública.

- Se pueden crear VPN para extender su rango de operación.

- Casi siempre están conectadas a una red pública a través de una puerta de enlace segura para recibir y enviar datos al exterior.

- En su interior, tendremos acceso a datos compartidos o a otros dispositivos.

- La velocidad de transferencia de datos no depende de un operador, solo de la capacidad de los enrutadores.

Tipos de servicios en la nube

- SaaS (Software as a Service): aplicaciones web o móviles a las que puedes acceder a través de Internet o de un dispositivo. Ejemplos de esto son herramientas colaborativas como Asana u otras opciones en el mercado, que te permiten acceder y colaborar en tiempo real desde cualquier dispositivo.

- PaaS (Platform as a Service): plataforma que permite a los usuarios desarrollar y desplegar aplicaciones de manera rápida y eficiente.

- IaaS (Infrastructure as a Service): servicios de infraestructura y virtualización en la nube, el cliente es responsable de administrar y mantener los sistemas operativos y el software en la infraestructura proporcionada, hay servicios de este tipo de varios proveedores como son

Principales proveedores:

- Amazon Web Services (AWS):AWS es el proveedor de IaaS líder en el mercado, con una amplia gama de servicios y una infraestructura global robusta. Es una buena opción para empresas de todos los tamaños, desde startups hasta grandes empresas.

- Microsoft Azure:Azure es el segundo proveedor de IaaS más grande, y ofrece una amplia gama de servicios que se integran con otros productos de Microsoft. Es una buena opción para empresas que ya utilizan Microsoft Office 365, Windows Server o Dynamics 365.

- Google Cloud Platform (GCP):GCP es una plataforma IaaS en rápido crecimiento que ofrece servicios innovadores como aprendizaje automático, Big Data e Internet de las Cosas (IoT). Es una buena opción para empresas que buscan soluciones de vanguardia en la nube.

- IBM Cloud:IBM Cloud ofrece una amplia gama de servicios IaaS, incluyendo servicios de mainframe y servidores bare metal. Es una buena opción para empresas que necesitan una combinación de servicios de nube tradicionales y modernos.

- Oracle Cloud Infrastructure (OCI):OCI ofrece una amplia gama de servicios IaaS, incluyendo servicios de base de datos y almacenamiento de alto rendimiento. Es una buena opción para empresas que necesitan un rendimiento y una seguridad de nivel empresarial.

- DigitalOcean:DigitalOcean es un proveedor de IaaS popular entre desarrolladores y pequeñas empresas, ya que ofrece planes de precios simples y fáciles de usar.

- Vultr:Vultr es un proveedor de IaaS que ofrece planes de precios flexibles y una amplia gama de ubicaciones de servidores.

- Alibaba Cloud:Alibaba Cloud es un proveedor de IaaS líder en China, que ofrece una amplia gama de servicios en el mercado chino.

- Tencent Cloud:Tencent Cloud es otro proveedor de IaaS líder en China, que ofrece una amplia gama de servicios en el mercado chino.

El mejor proveedor de IaaS para cada proyecto dependerá de las necesidades específicas en cada caso y de su presupuesto.

Factores a considerar al elegir un proveedor:

- Gama de servicios ofrecidos: asegurarse de que el proveedor ofrece los servicios que necesita, como computación, almacenamiento, ciberseguridad, redes, bases de datos y análisis.

- Rendimiento y la confiabilidad: elija un proveedor con una infraestructura global robusta y un buen historial de rendimiento y confiabilidad.

- Precio: compare precios de diferentes proveedores y elija el más competitivo.

- Seguridad: asegúrese de que el proveedor ofrece sólidas medidas de seguridad.

- Soporte al cliente: un buen soporte al cliente en caso de que necesite ayuda es imprescindible.

Para desempeñar el rol de Cloud Digital Leader se deben conocer bien todos los tipos de redes y formas de administrar datos y conexiones digitales informáticas, para gestionar eficazmente la transformación digital de todo tipo de empresas y proyectos, utilizando tecnologías en la nube, existen diversas aplicaciones y herramientas que pueden ser útiles.

Estas aplicaciones pueden facilitar la gestión de proyectos, la colaboración en equipos distribuidos, el monitoreo de la infraestructura en la nube y la optimización de procesos.

- Plataformas de Nube servidores privados alta seguridad

AWS Management Console (Amazon Web Services):

Permite gestionar los servicios de AWS, desplegar recursos en la nube, configurar redes, monitorear el rendimiento y administrar la seguridad.

Azure Portal (Microsoft Azure):

Proporciona herramientas para administrar recursos en la nube de Azure, configurar servicios, monitorear aplicaciones y gestionar identidades.

Google Cloud Console (Google Cloud Platform):

Permite gestionar recursos en la nube de Google, administrar servicios, monitorizar el rendimiento y acceder a herramientas de análisis.

- Herramientas de Colaboración y Gestión de Proyectos:

Microsoft Teams:

Permite la colaboración en tiempo real, la comunicación entre equipos y la gestión de proyectos integrada con otras herramientas de Microsoft.

Slack:

Facilita la comunicación instantánea, la colaboración en canales temáticos y la integración con otras aplicaciones y servicios.

Jira: Herramienta de gestión de proyectos ágil que facilita la planificación, seguimiento y ejecución de tareas relacionadas con la transformación digital.

- Monitoreo y Gestión de Infraestructura:

Datadog:

Proporciona monitoreo y análisis de infraestructura en la nube, aplicaciones y registros de logs, permitiendo la detección temprana de problemas y la optimización del rendimiento.

New Relic:

Ofrece visibilidad completa del rendimiento de aplicaciones en entornos en la nube, facilitando la identificación y resolución de problemas de manera proactiva.

Prometheus:

Una herramienta de monitoreo y alerta diseñada para sistemas distribuidos, que puede integrarse con diversas plataformas en la nube.

- Automatización y orquestación de roles:

Terraform:

Herramienta de infraestructura como código que permite automatizar el aprovisionamiento y la gestión de recursos en la nube de manera predecible y escalable.

Ansible:

Facilita la automatización de tareas de configuración y gestión de infraestructura, permitiendo la orquestación de aplicaciones en entornos en la nube.

- Seguridad y gestión de Identidades:

AWS Identity and Access Management (IAM):

Permite gestionar de forma centralizada el acceso a los recursos de AWS y aplicar políticas de seguridad.

Azure Active Directory (Azure AD):

Proporciona servicios de gestión de identidades y acceso para aplicaciones en la nube y locales en el ecosistema de Microsoft.

La elección de las herramientas específicas dependerá de los requisitos y preferencias de la organización, así como de la plataforma en la nube utilizada.

Examen de cloud digital leader certification Google sobre estas temáticas:

https://cloud.google.com/learn/certification/guides/cloud-digital-leader?hl=es-419

¿Quieres saber más sobre Redes y Sistemas informáticas?

Envía tu consulta a [email protected]